Homelab: mijn Cisco 2690 Catalyst switch en server correct configureren

In mijn studie ben ik mij steeds meer aan het focussen op het domein networking. Mijn interesse ligt voornamelijk bij de security van networking. Uiteraard voer ik deze focus ook door in mijn homelab. Hier de blog over de configuratie van de switch en (proxmox)server die ik heb staan.

Hardware-overzicht

Voor deze setup gebruik ik:

- Router/modem van de ISP

- Switch: Cisco Catalyst 2960 48TC-L

- Server: homelab server (bare metal / Proxmox)

- Bekabeling: CAT5e UTP patchkabels

- Cisco USB Console Cable - USB to RJ45

De switch is tweedehands aangeschaft en daarom eerst volledig gereset.

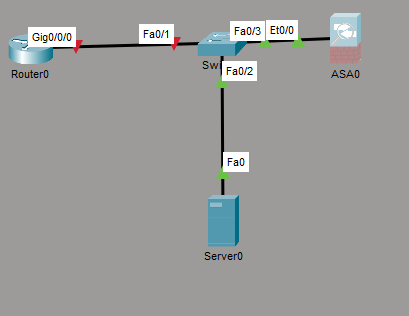

Netwerktopologie

- De router verzorgt routing, NAT en DHCP

- De switch doet puur Layer-2 switching

- De server krijgt een IP via DHCP

Geen VLANs of trunking in deze fase, eerst een stabiele basis.

Stap 0 - Connectie krijgen met de Cisco switch

Nadat ik de stroomkabel had ingeplugd, heb ik de switch even laten opstarten totdat het opstartgeluid afnam. Op dat moment waren er nog geen andere netwerkkabels aangesloten.

Om toegang tot de switch te krijgen heb ik een consolekabel aangeschaft.

Om de kabel correct te laten functioneren en de COM-poort zichtbaar te maken in Device Manager, heb ik de officiële drivers van de fabrikant geïnstalleerd.

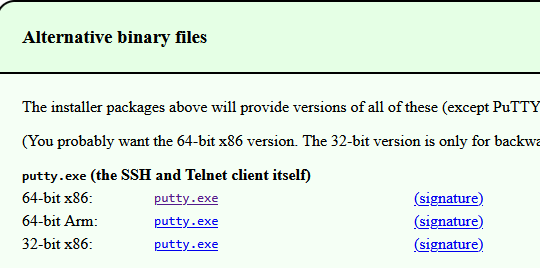

Als terminal emulator heb ik PuTTY gebruikt, waarmee ik vanaf mijn laptop een console-sessie met de Cisco switch kon opzetten.

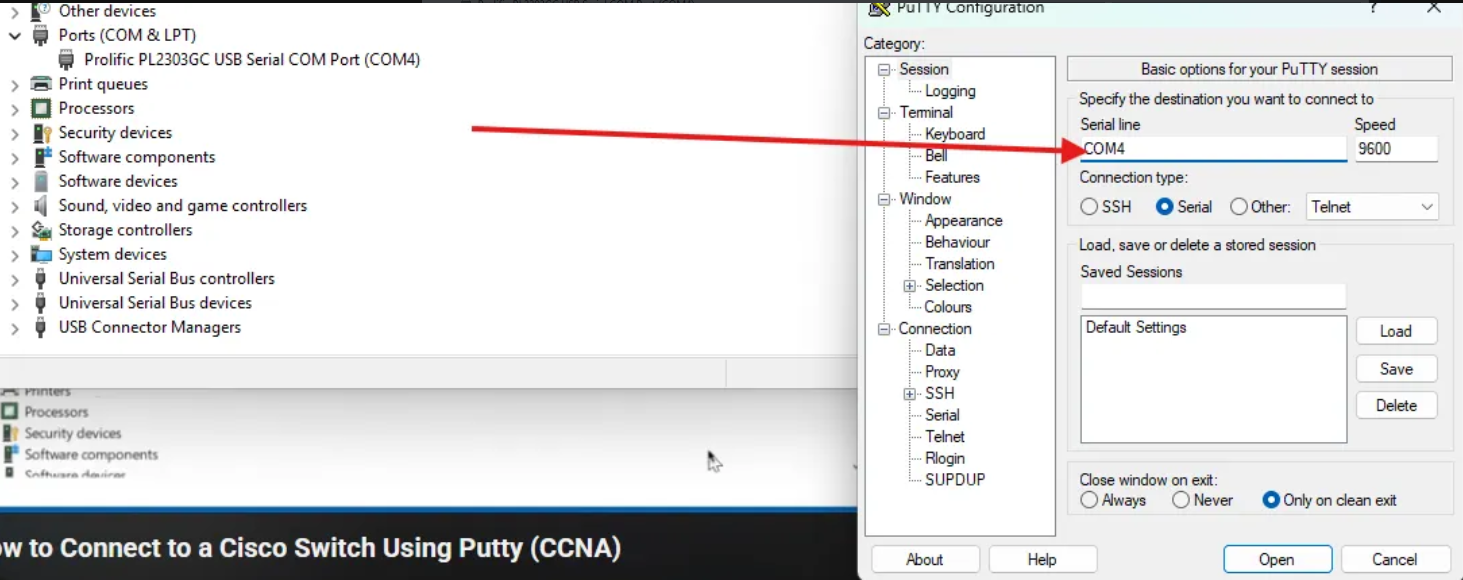

Nadat PuTTY was geïnstalleerd, heb ik de consolekabel aangesloten op een USB-A-poort van mijn laptop en op de consolepoort van de switch. In Device Manager heb ik gecontroleerd welke COM-poort werd toegewezen, in dit geval COM4.

In PuTTY heb ik vervolgens Serial als connection type geselecteerd, de juiste COM-poort ingesteld en de verbinding geopend.

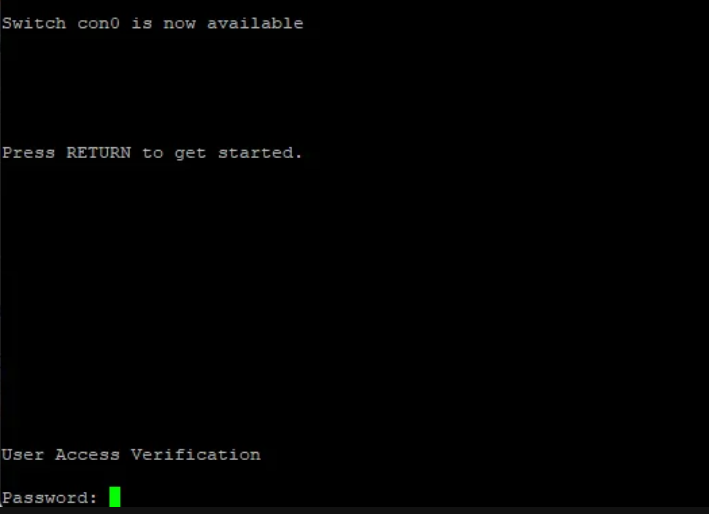

De PuTTY-terminal kwam netjes op, maar na een paar keer op Enter drukken verscheen er plots een wachtwoordprompt.

Wachtwoord? Juist ja. Klassiek gevalletje Marktplaats-hardware.

Stap 1 – Volledige reset van de Cisco switch

Omdat de switch eerder gebruikt was, heb ik deze volledig teruggebracht naar fabrieksinstellingen.

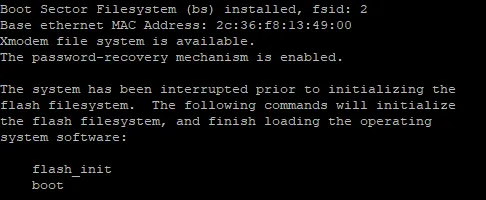

Resetten van oud wachtwoord:

- switch uit(van het stroom af)

- mode knop ingedrukt houden

- switch aan(stroom er weer op)

Loslaten bij deze message

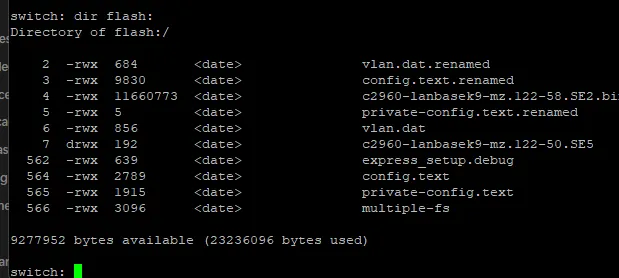

Oude bestanden → deze bekeken(Ja, ik blijf een hacker en zoek altijd naar juicy stuff)

del flash:config.text

del flash:private-config.text

del flash:vlan.dat

bootNa de boot startte de switch volledig terug in fabrieksinstellingen.

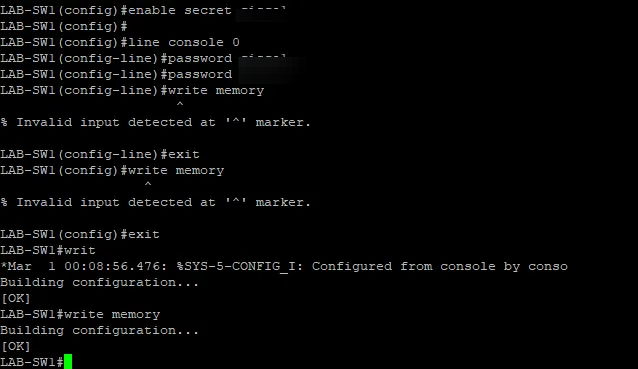

Stap 2 - Basisconfiguratie

Commands die ik gebruikt heb in de configuratie:

configure terminal

hostname LAB-SW1

no ip domain-lookup

service password-encryption

enable secret <wachtwoord>

De console zelf ook beveiligen:

line console 0

password <wachtwoord>

login

logging synchronous

exec-timeout 10 0

exit

write memory

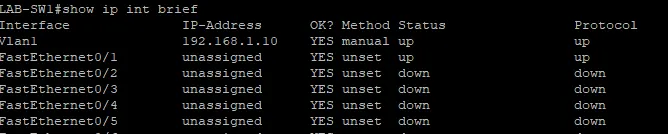

Stap 3 – Management IP instellen

Hiermee kan ik de console ook via telnet benaderen i.p.v. kabel

interface vlan 1

ip address 192.168.1.10 255.255.255.0

no shutdown

exit

ip default-gateway 192.168.1.1

write memory

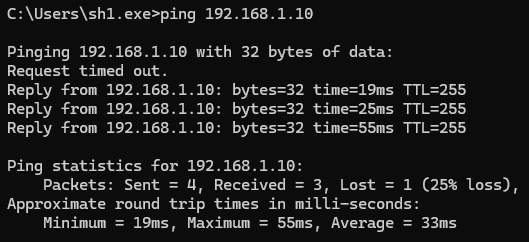

Testen met ping vanaf mijn laptop naar het management IP van de switch.

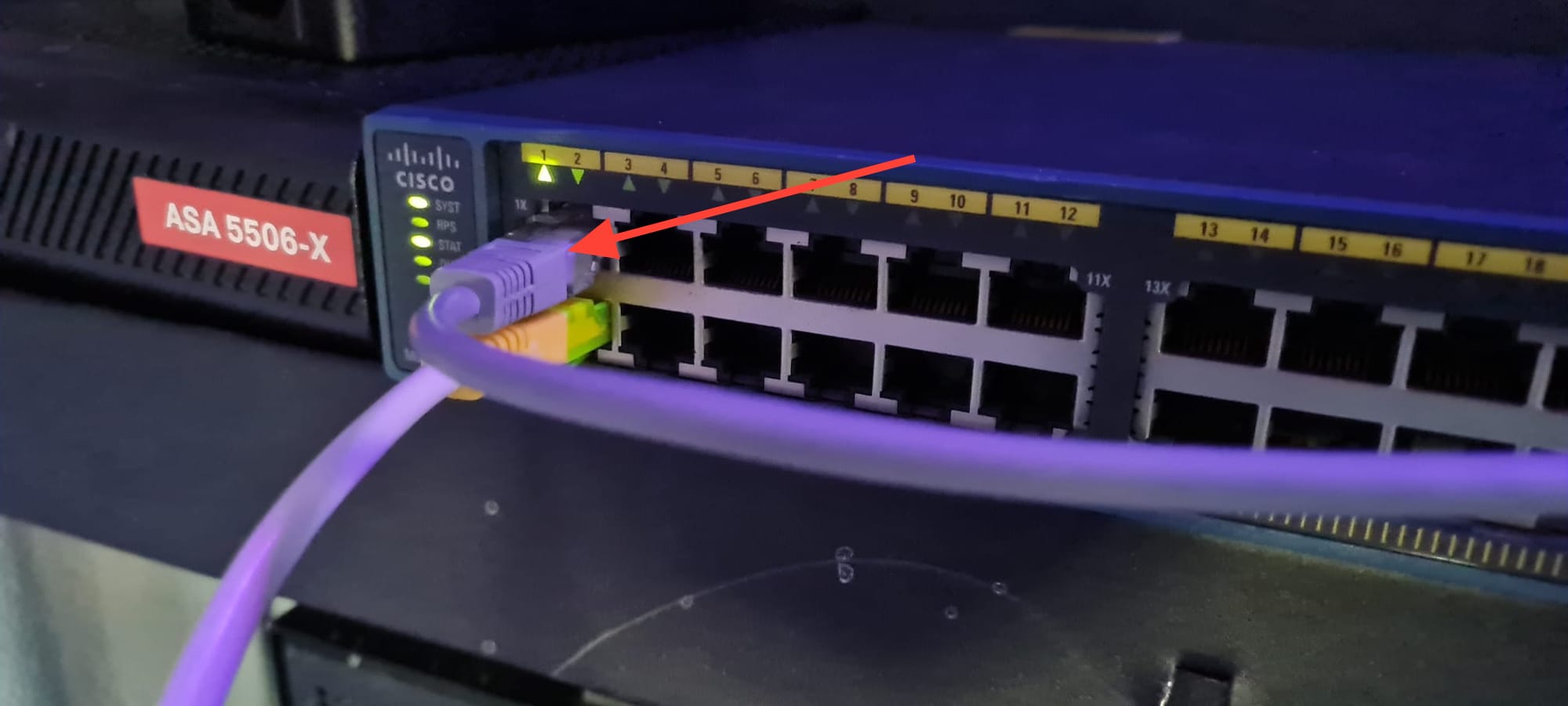

Stap 4 – Router aansluiten op de switch

De router is aangesloten via een LAN-poort, niet de WAN-poort.

- Router LAN → Switch

Fa0/1

Ter configuratie van de fastEthernet poort 0/1 heb ik de volgende commands gebruikt.

interface fa0/1

description Uplink_to_Router

switchport mode access

spanning-tree portfast

Na connecten van de router op de switch krijg ik de volgende melding te zien in de terminal:

%LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to upDat bevestigt dat laag 1 en 2 werken.

Stap 5 – Server aansluiten

De server is aangesloten op Fa0/2.

Basiscommands voor de config.

interface fa0/2

description Server

switchport mode access

spanning-tree portfast

no shutdown

De ProxMox server behoudt zijn eigen IP van 192.168.146 die al verkregen was van de router via DHCP.

Volgende stappen

In vervolgartikelen ga ik onder andere behandelen:

- VLAN-design voor homelabs

- SSH-only access op Cisco switches

- Proxmox networking met VLAN tagging

- Een server inzetten als firewall/router

- Security hardening van switchpoorten