Phishing Simulator op ProxMox

Disclaimer

Deze phishing simulator draait op mijn eigen server en is alleen beschikbaar binnen mijn privé netwerk. Er is geen verbinding met het internet.

Ik heb deze simulator gebouwd om beter te begrijpen hoe phishing technisch werkt en om dit project te gebruiken als showcase van mijn technische vaardigheden.

Het is nadrukkelijk niet de bedoeling dat deze setup wordt nagebouwd of ingezet op het internet. Phishing misbruiken voor verkeerde doeleinden is onethisch en bovendien strafbaar.

Gebruik van de informatie in deze blog is volledig op eigen risico; ik ben niet verantwoordelijk voor wat anderen ermee doen.

In deze blog loop ik stapsgewijs door mijn proces heen van de phishing simulator op mijn ProxMox server.

Het proces bestaat uit 3 stappen:

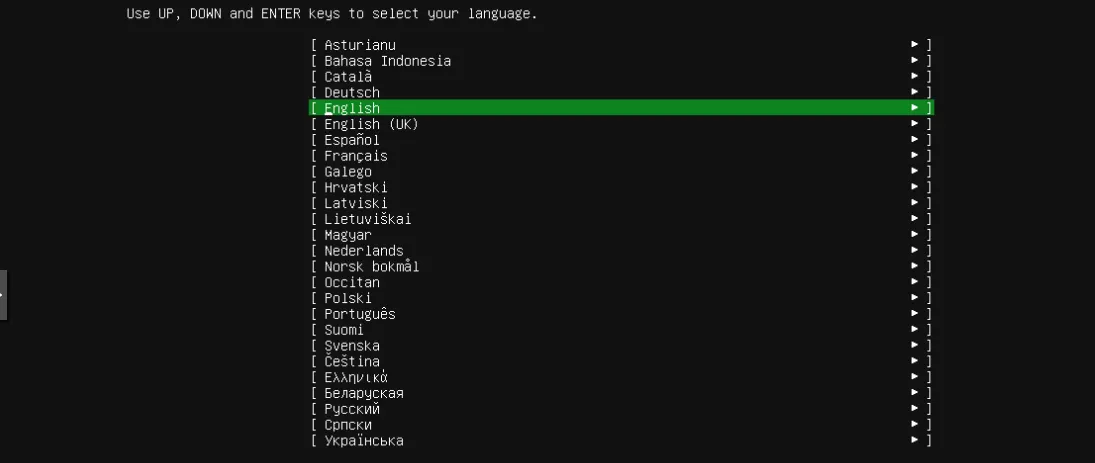

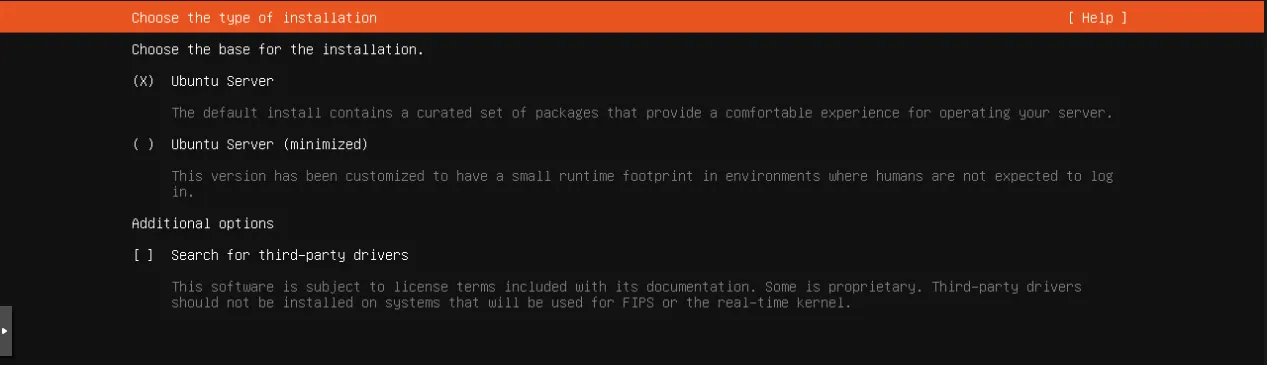

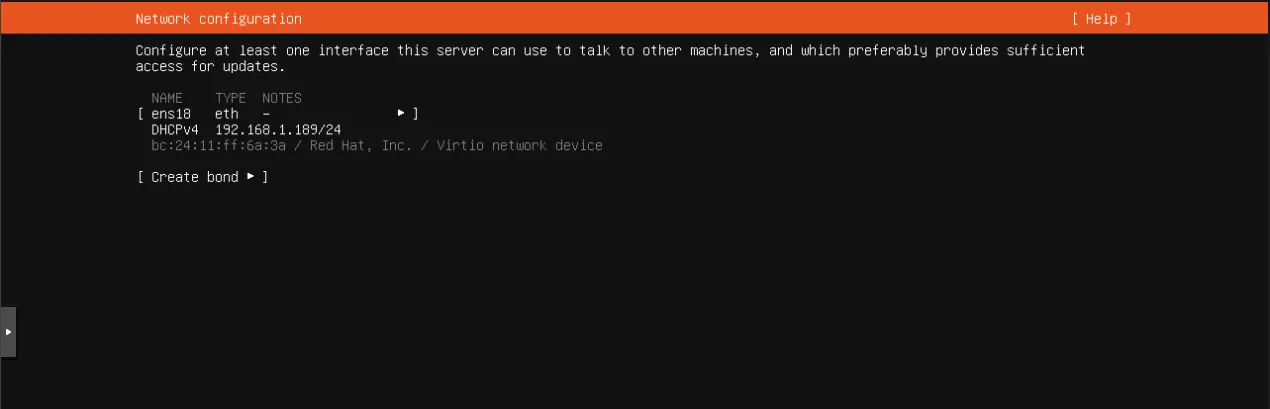

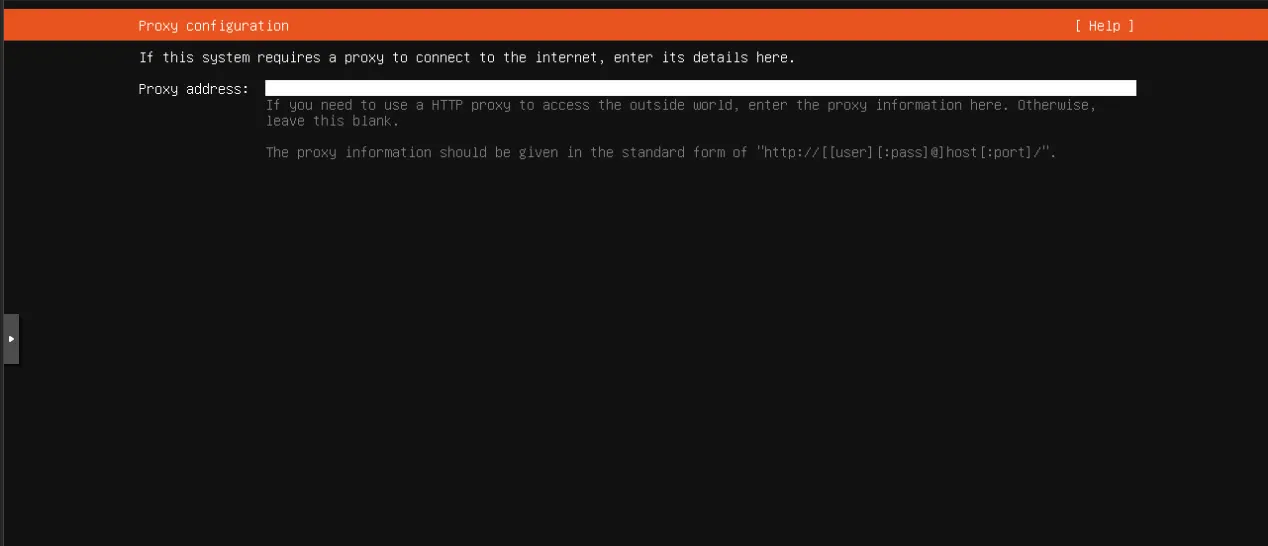

- Ubuntu server installeren

- GoPhish & Mailpit installeren

- Phishingcampagne maken

Ubuntu server aanmaken in ProxMox

Voorwaarden:

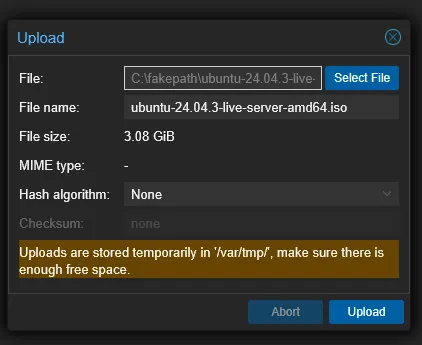

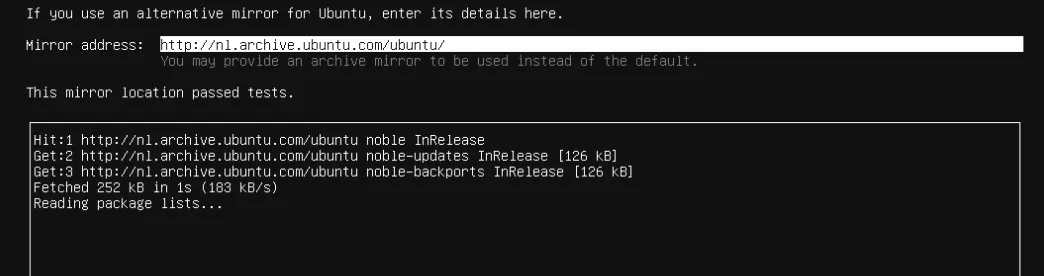

- Download Ubuntu Server 24.04.3 .ISO van de officiële website

- Upload deze ISO naar je ProxMox in de correcte opslag

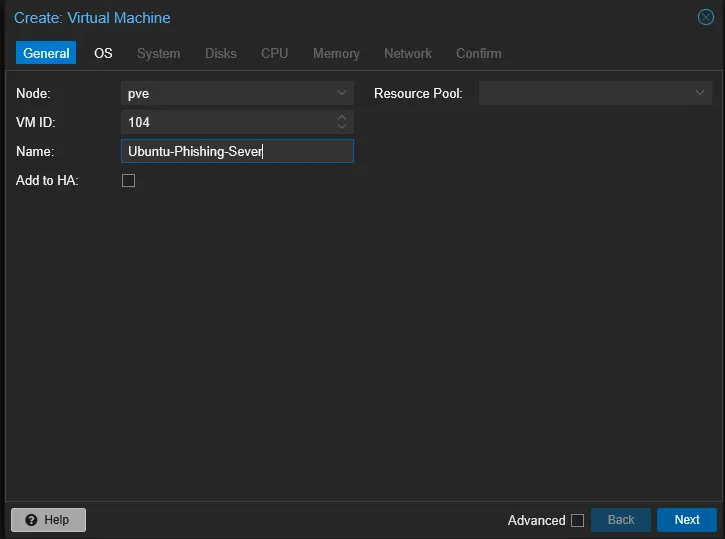

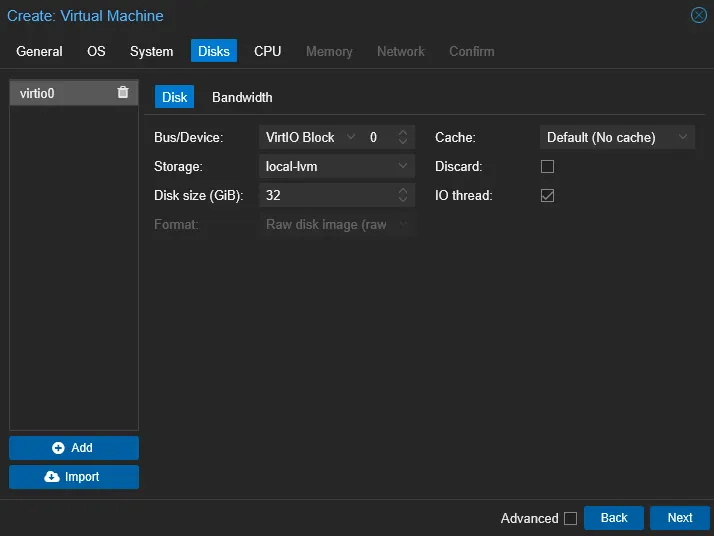

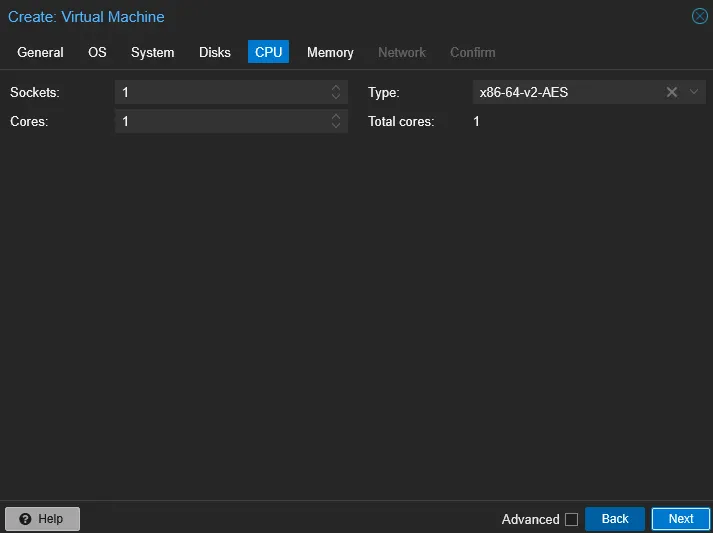

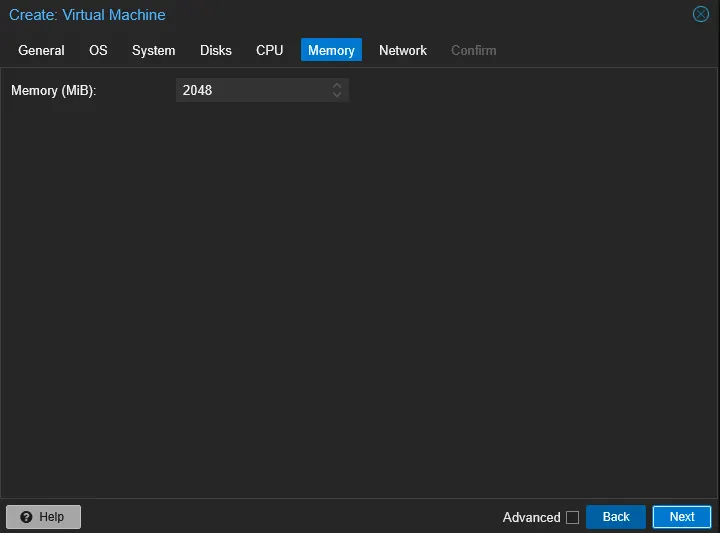

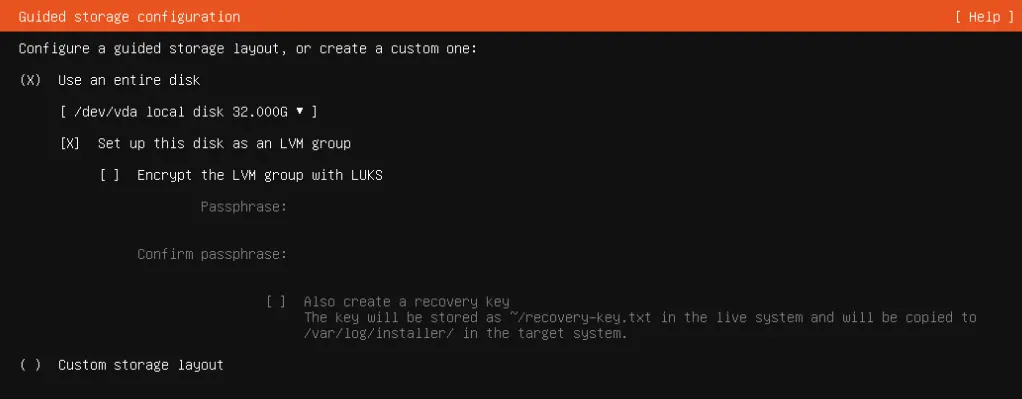

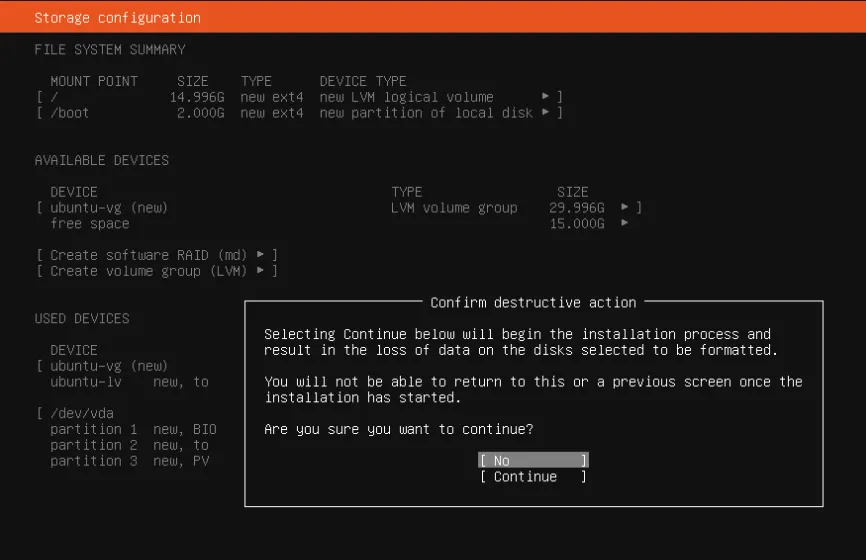

Vervolgens gaan we de virtual machine aanmaken:

Klik op 'Create VM'

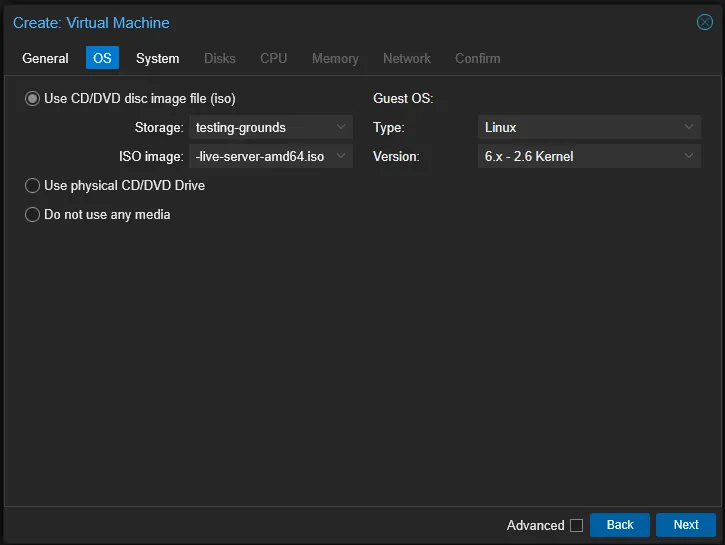

Klik op 'next'

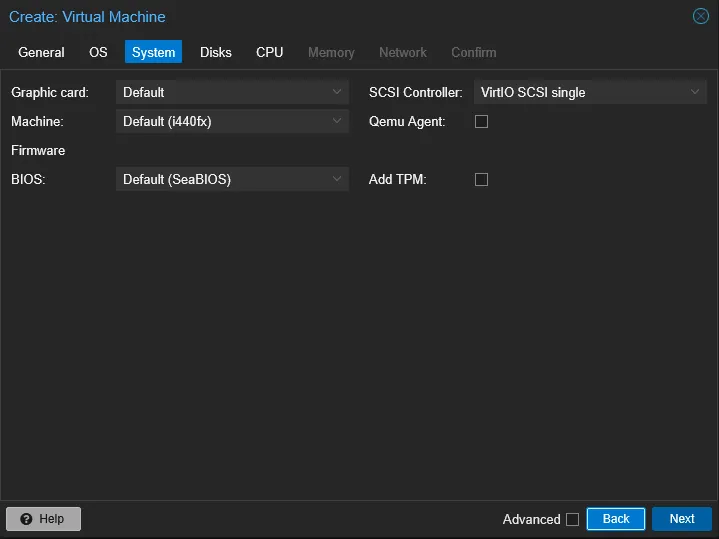

Klik op 'next'

Klik op 'next'

Klik op 'next'

Klik op 'next'

Klik op 'next'

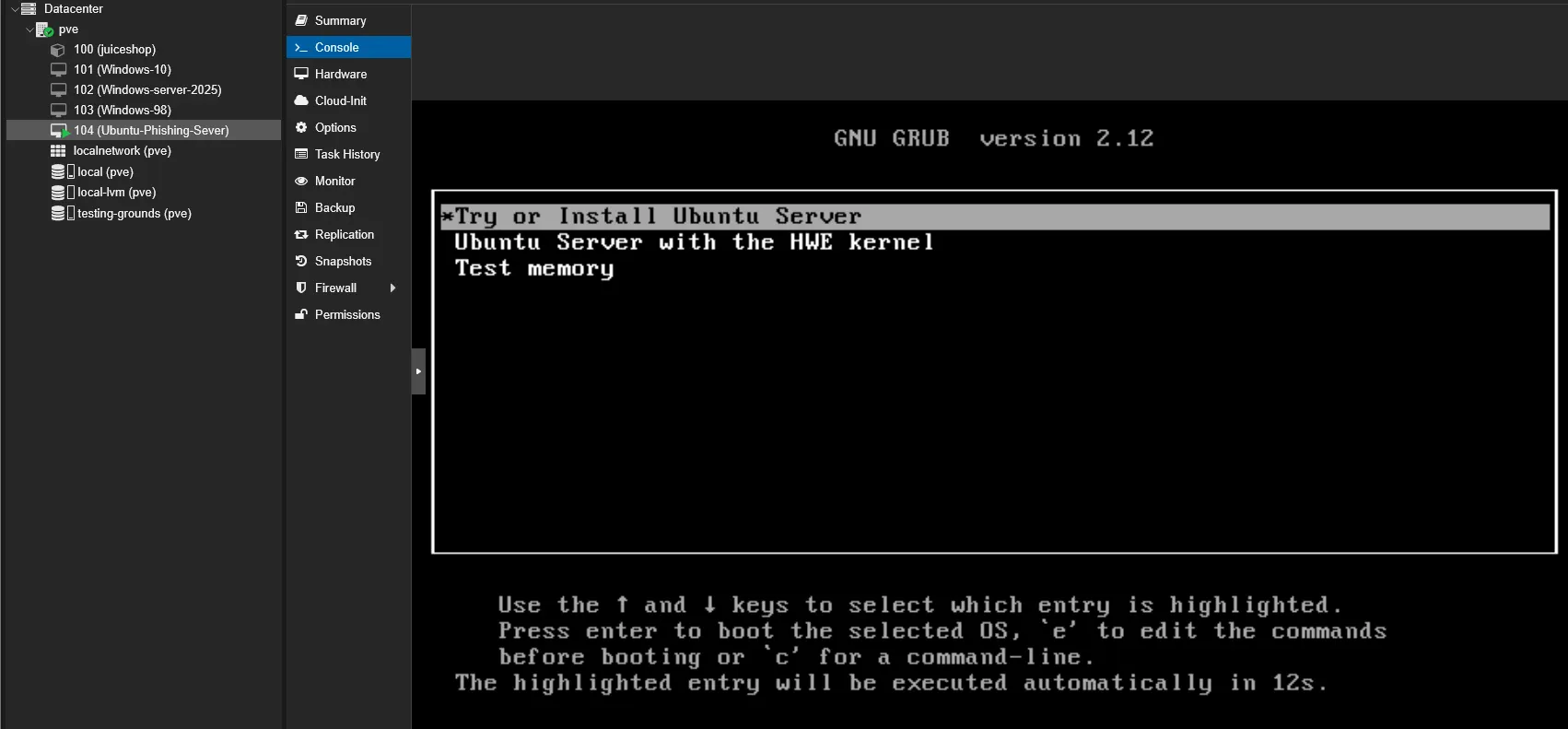

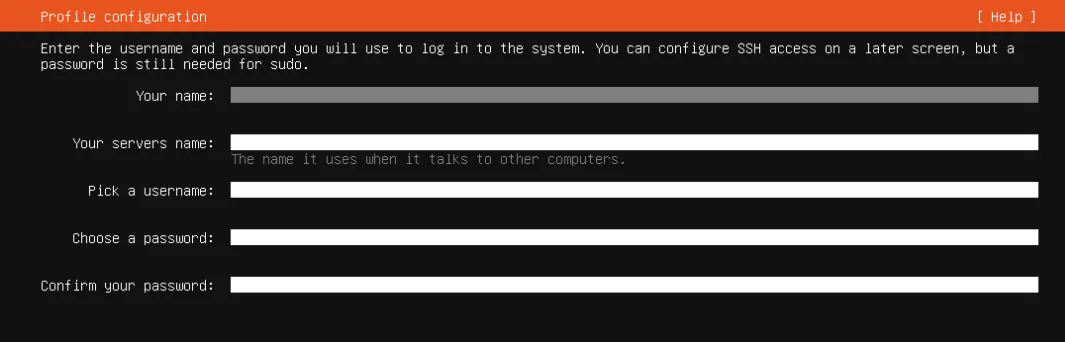

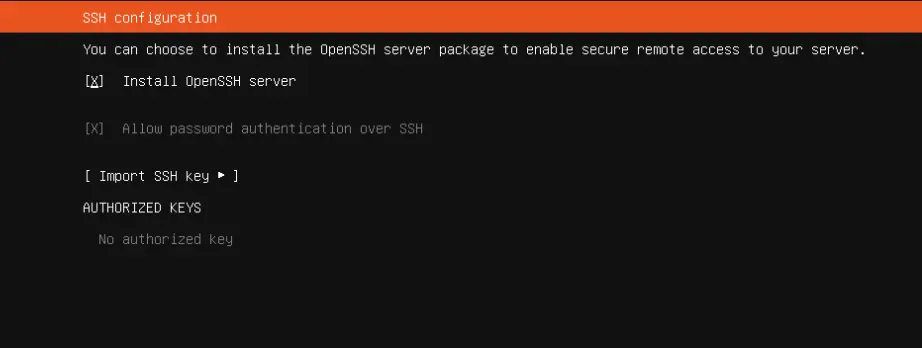

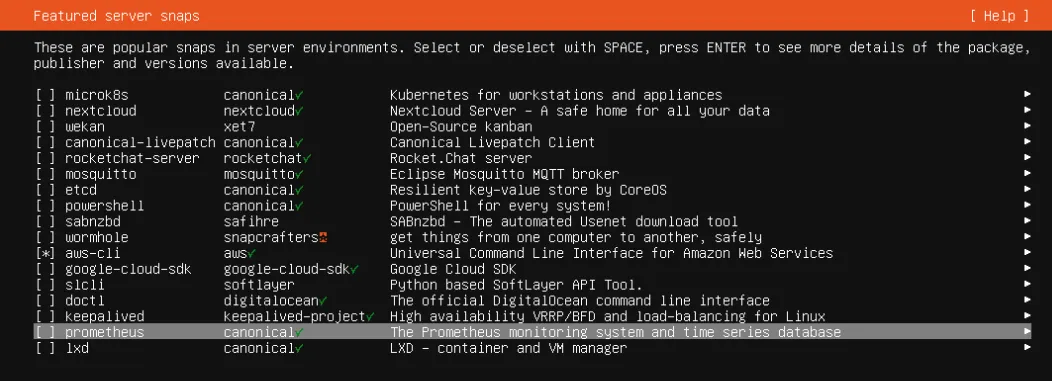

Alles staat nu goed geconfigureerd en de VM is aangemaakt. Tijd om de Ubuntu server te booten. Kies voor 'Try or Install Ubuntu Server'.

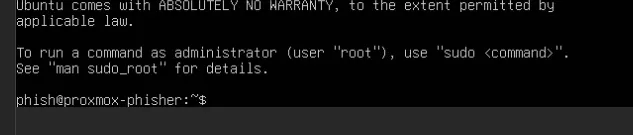

De installatie wordt afgerond en na inloggen zie je het onderstaande:

GoPhish en mailserver installeren

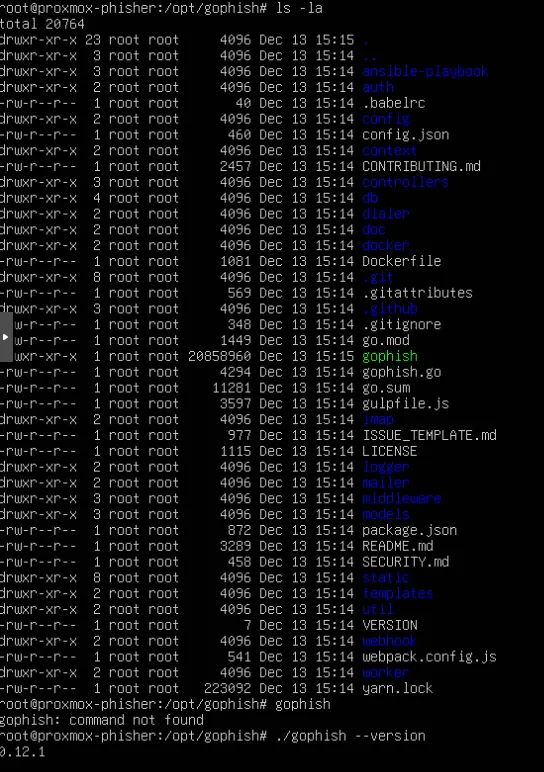

#Je hebt GO nodig om de tool te installeren

sudo apt install -y golang-go git

cd /opt

#Dowload de tool van github

sudo git clone https://github.com/gophish/gophish.git

cd gophish

#Bouw de tool met GO

sudo go build

Open de config.json met nano en pas deze aan naar het volgende:

Sla het bestand op.

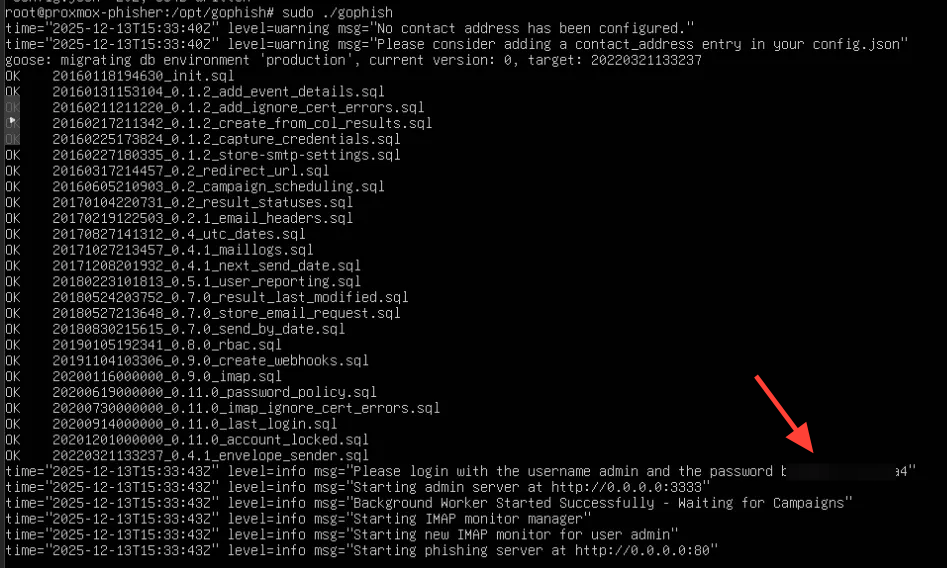

Boot GoPhish:

sudo ./gophish

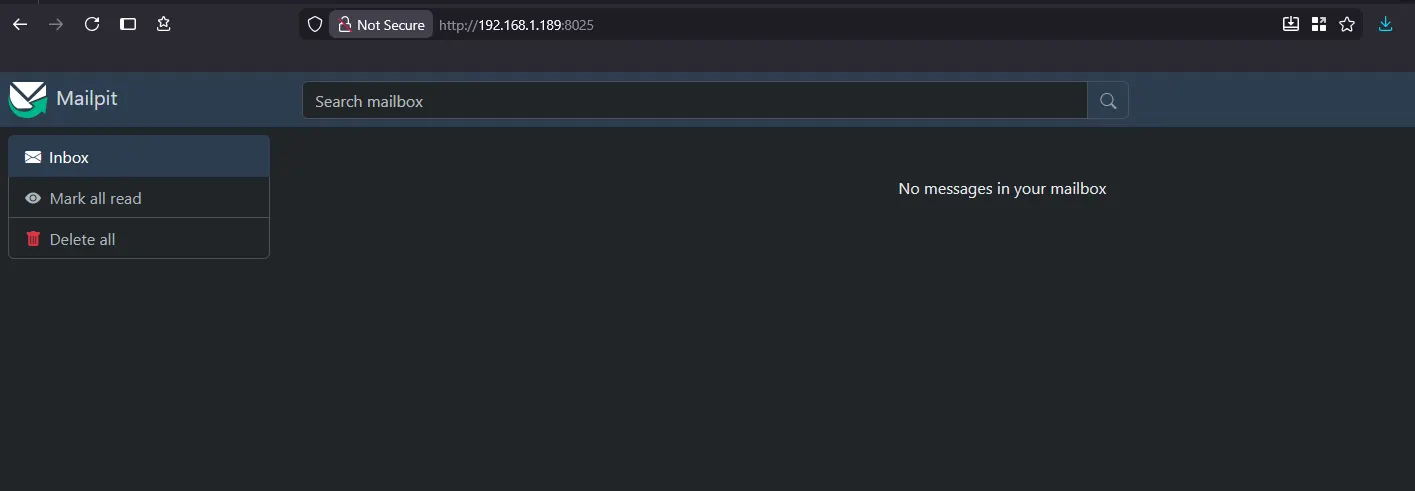

Nu gaan we de mailserver opzetten om de phishingmails te kunnen ontvangen. Deze zetten we op in Docker voor Ubuntu Server. De mailserver die we gaan gebruiken is Mailpit. Een simpele e-mail tool om mee te oefenen zonder registraties en extra beveiligingen.

sudo apt update

sudo apt install -y docker.io

sudo systemctl enable --now docker

sudo docker run -d --name mailpit \

--restart unless-stopped \

-p 8025:8025 -p 1025:1025 \

axllent/mailpit

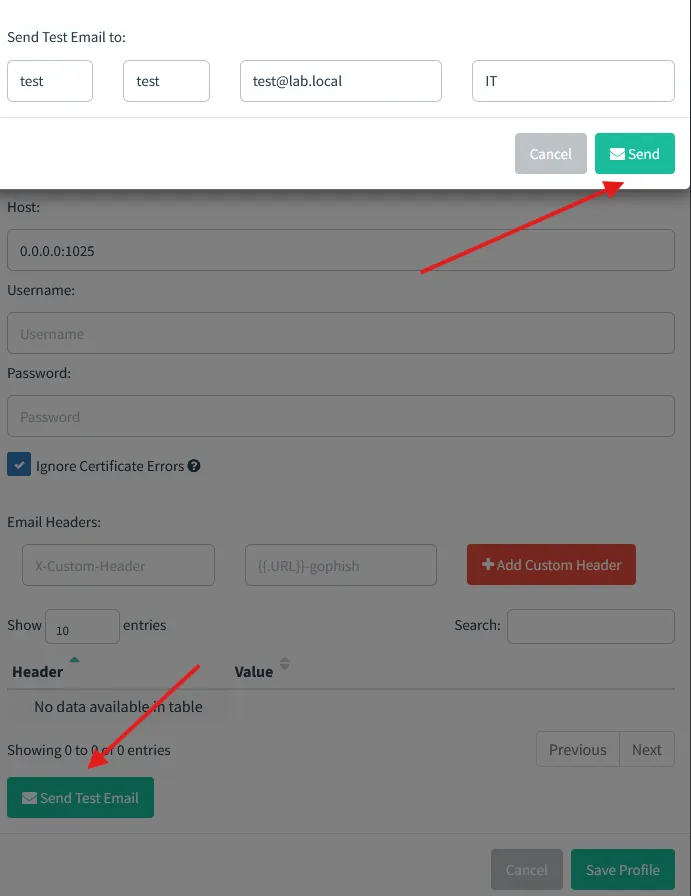

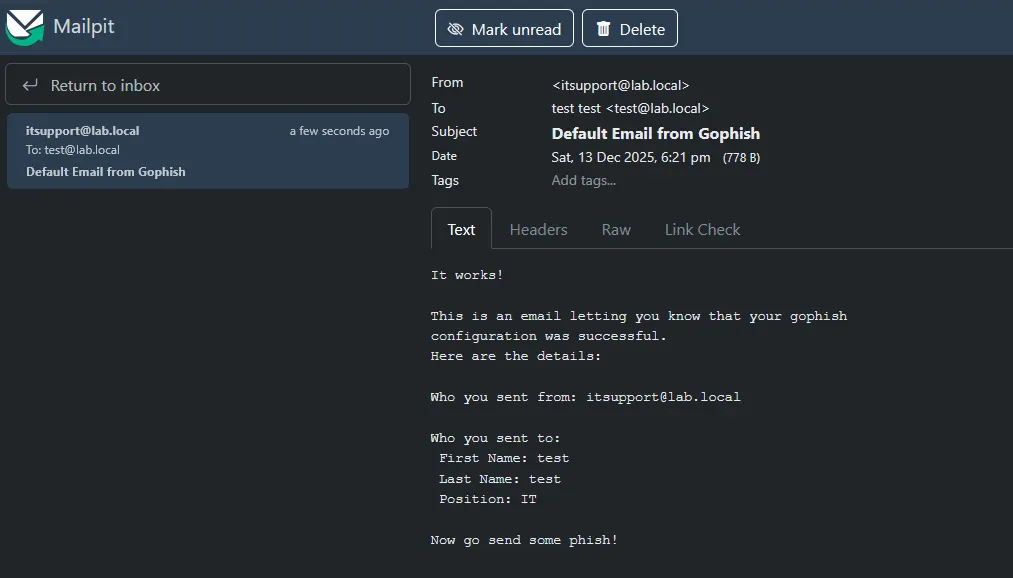

Test mail sturen om te kijken of alles goed geconfigureerd staat.

Ga in GoPhish naar ‘Send Test Email’, vul in de pop-up dezelfde waarden in en klik op ‘Send’.

Alles doet het, tijd om te Phishen!

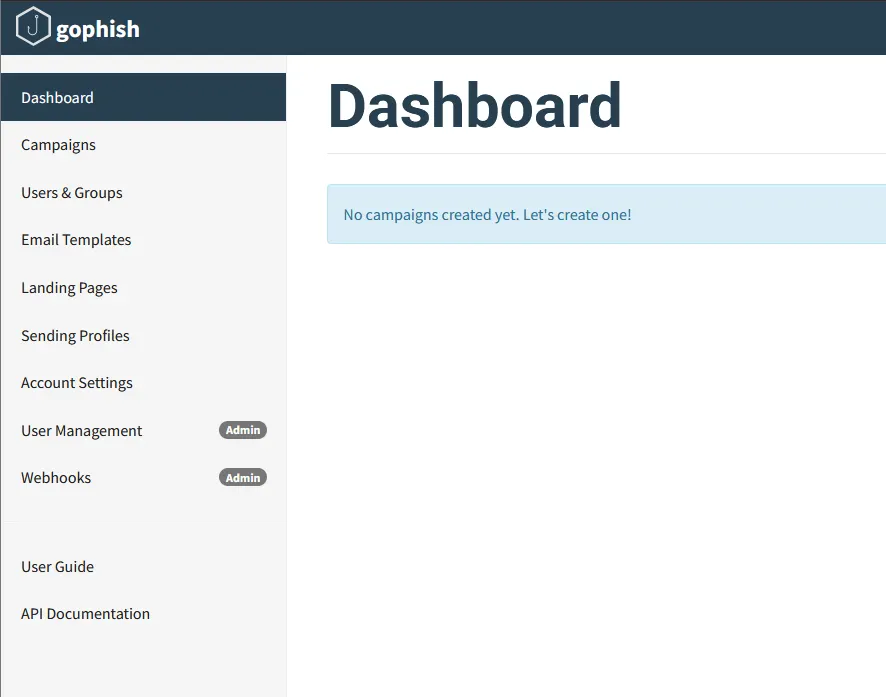

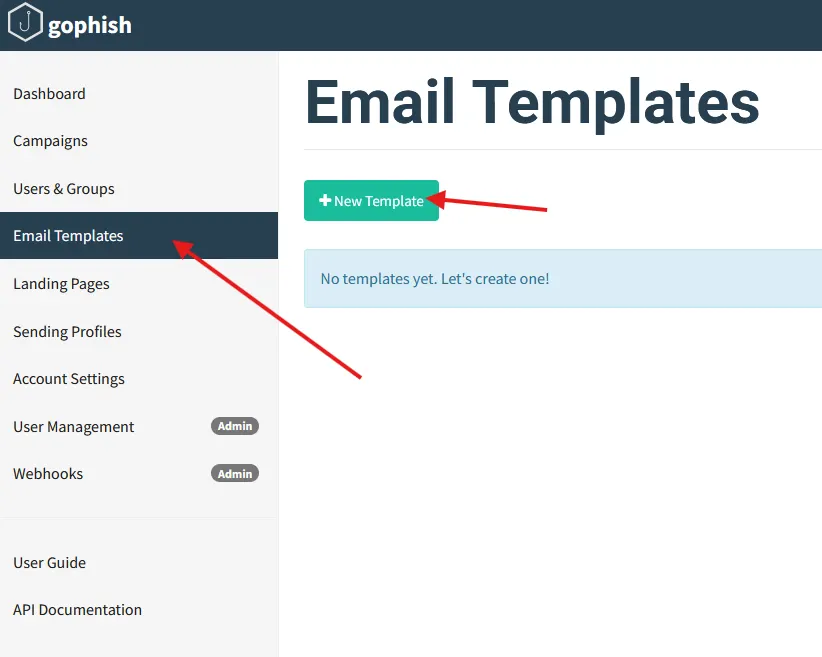

Phishingcampagne aanmaken in GoPhish

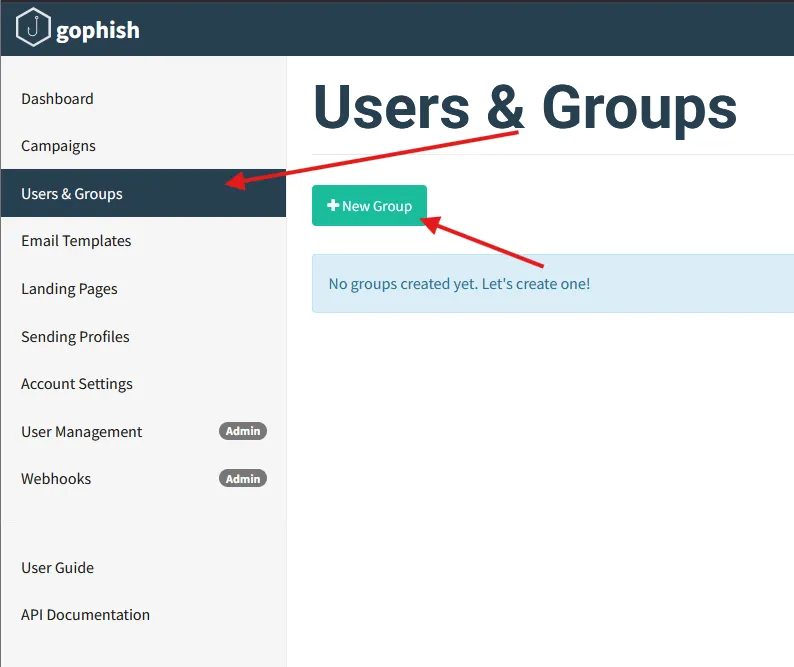

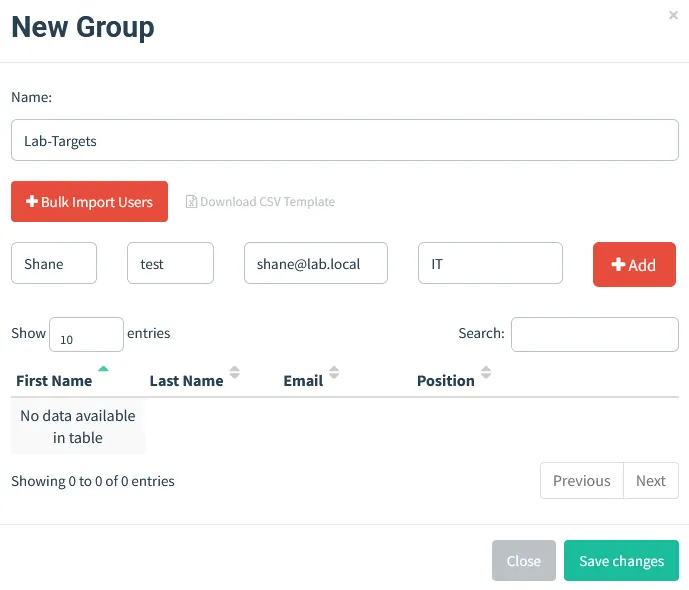

In je admin dashboard ga naar 'Users&Groups'. Klik op 'New Group'.

Klik op 'Save changes'

Ga terug naar het admin dashboard.

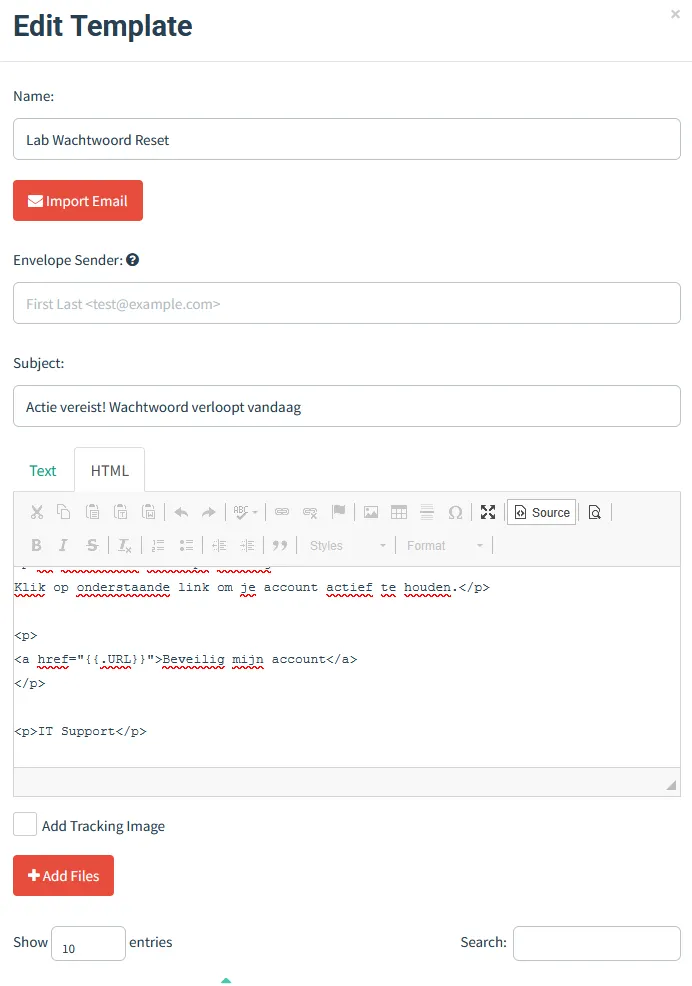

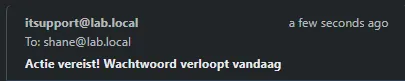

In de 'Edit Template' sectie maken we in HTML een e-mail aan inclusief header.

Verzin hier een mooi verhaaltje of laat de inhoud genereren door je favoriete LLM.

Als je alles ingevuld hebt klik op je 'save'.

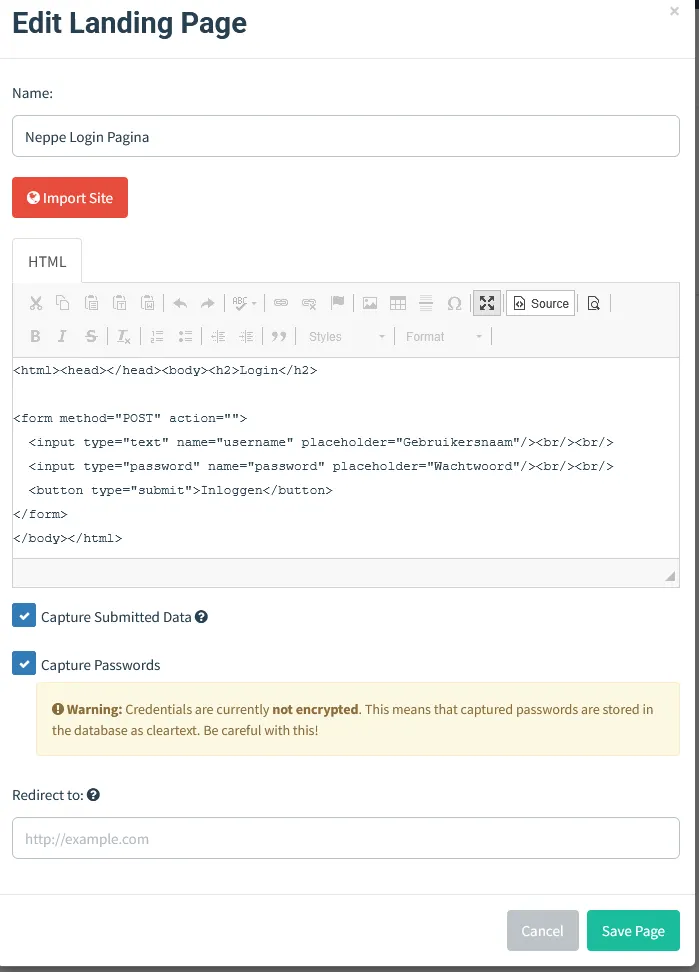

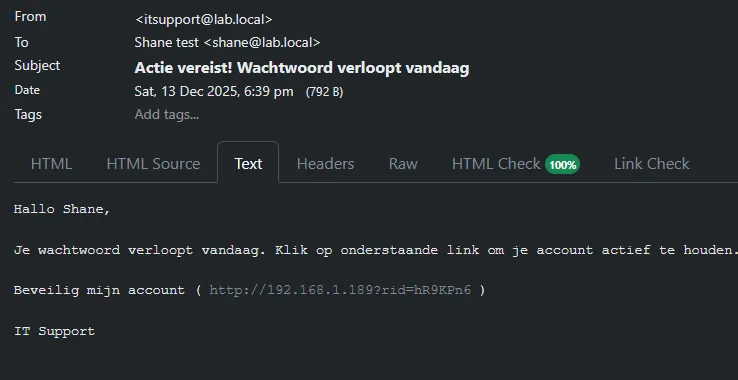

Terug in je admin dashboard gaan we naar 'Landing Pages'. Dit is de pagina waar het slachtoffer op terechtkomt om zijn/haar credentials achter te laten.

Ook deze pagina kun je door een LLM laten genereren als je niet heel erg thuis bent in HTML. Zorg dat er input mogelijkheden op de pagina zijn. Je wilt immers de username en password binnenhengelen.

Klik op 'Save Page'

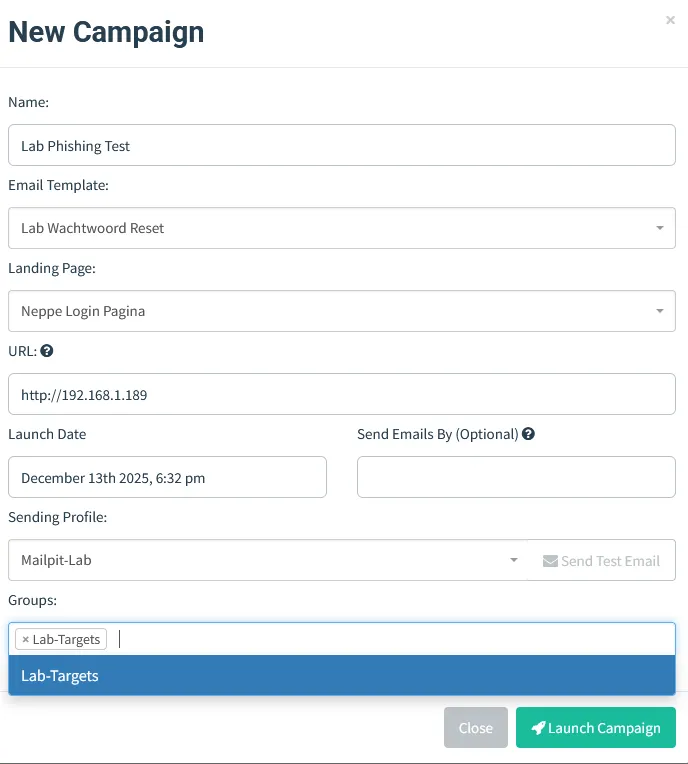

Als laatste gaan we een campagne opzetten onder het kopje 'Campaigns'.

- Kies een naam voor de campagne

- Kies de email template die we zojuist gemaakt hebben

- Kies de landingspagina die we zojuist gemaakt hebben

- Kies de groep die we aangemaakt hebben

Als alles klaar is dan klik je op 'Launch Campaign'.

Ik klik op de link die in de mail is bijgevoegd.

Ik klik op inloggen en... niks. De pagina doet niet veel.

Het resultaat

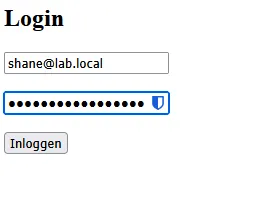

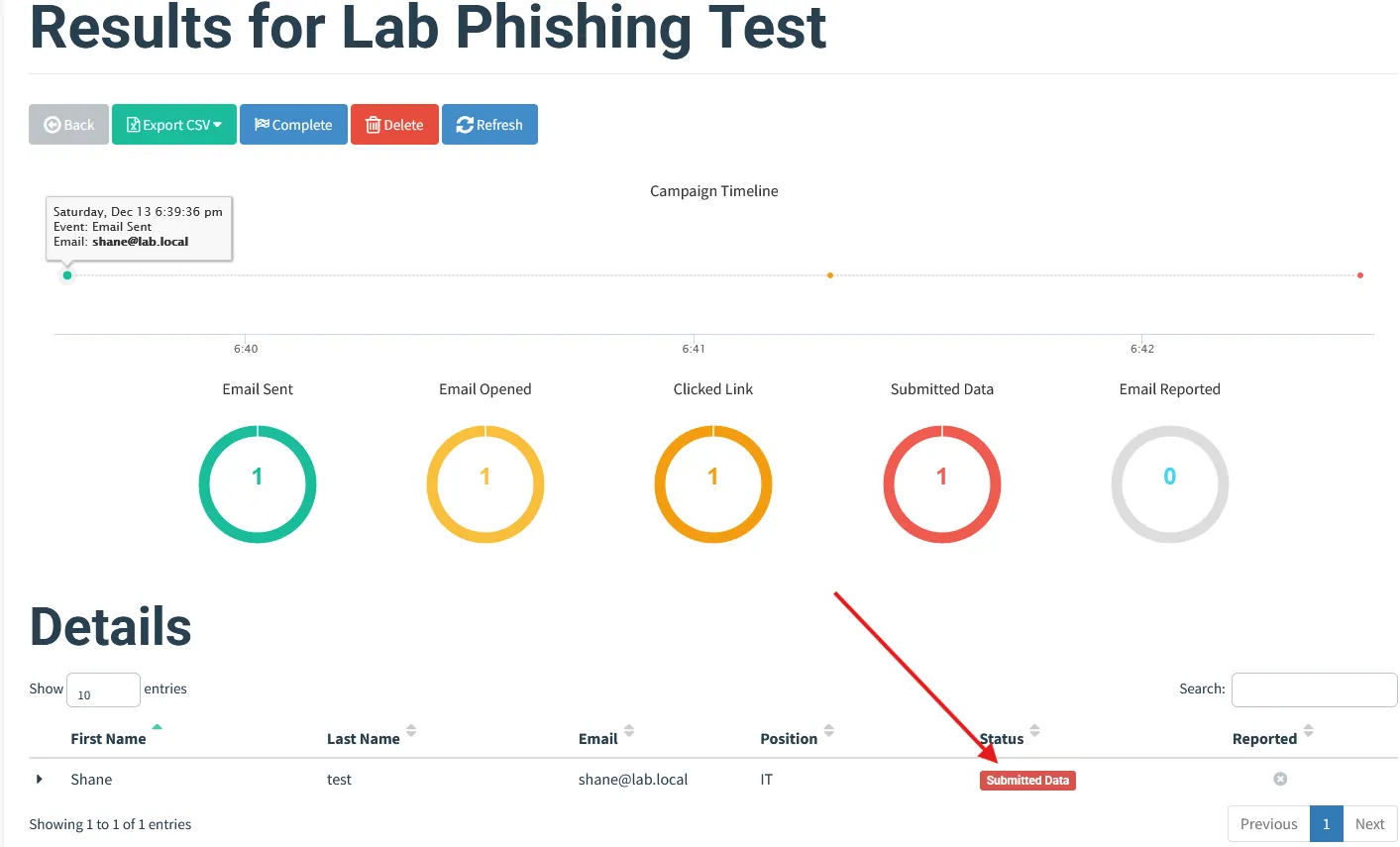

Terug in GoPhish gaan we naar 'Campaigns'. Daar vinden we de resultaten voor onze campagne.

Onder 'status' zien we een 'Submitted Data' notificatie staan.

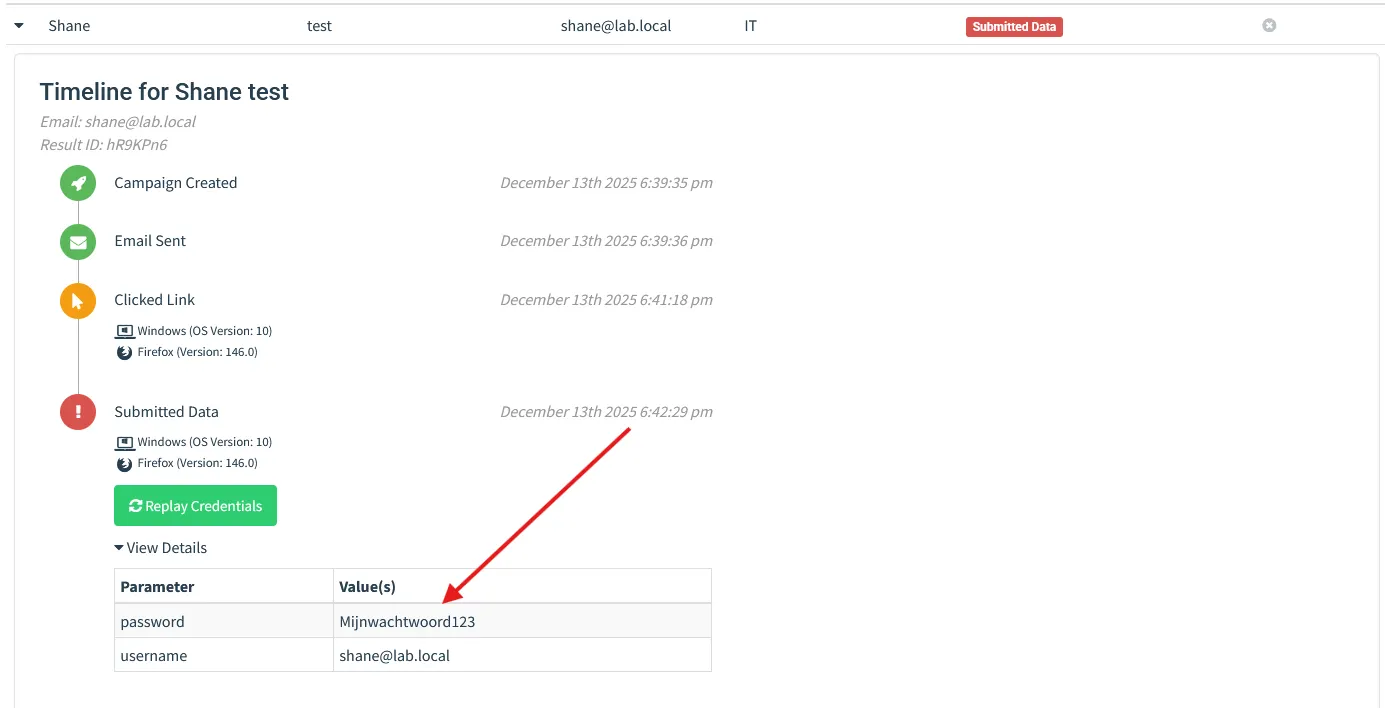

Als we nader inspecteren zien we de ingevulde data van de gebruiker Shane. We hebben succesvol een wachtwoord opgevangen en kunnen deze nu gebruiken om zelf in te loggen op het account van deze gebruiker.

Maar dat gaan we niet doen want dat is niet ethisch :)