Nmap: de tool die je laat zien wat je niet mocht zien

Toen ik begon met cybersecurity, hoorde ik al snel één naam vallen: Nmap. In elke cursus, elk boek, elk blogartikel. Alsof het de heilige graal was. En eerlijk? Dat is het misschien ook wel.

Niet omdat het de meest spectaculaire tool is, maar omdat het de deur opent naar alles wat daarna komt.

Wat is Nmap eigenlijk?

Nmap staat voor Network Mapper en is een open-source tool waarmee je netwerken in kaart brengt. Je kunt hosts ontdekken, open poorten scannen, services identificeren, en soms zelfs kwetsbaarheden blootleggen — allemaal via de command-line.

Klinkt simpel, maar in de juiste handen is Nmap een mes dat diep kan snijden.

In de praktijk is het vaak de eerste stap tijdens een pentest of CTF. Alsof je de mist wegveegt en ineens ziet waar je je écht bevindt.

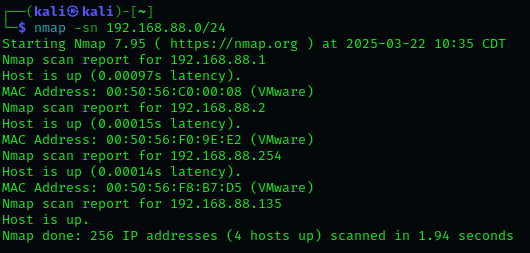

Host Discovery: wie is hier eigenlijk online?

Met een simpele scan kun je erachter komen welke systemen op een netwerk actief zijn. Denk aan:

nmap -sn 192.168.1.0/24

Dit vertelt je wie er "leeft" op dat subnet. Handig als je wilt weten of een target überhaupt reageert. En nog belangrijker: wie zich verstopt.

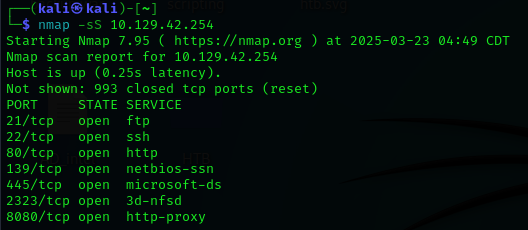

Port Scanning: waar kan ik naar binnen?

Als je eenmaal weet welke hosts actief zijn, wil je weten welke poorten openstaan. Want een poort is een mogelijke ingang. Denk aan:

nmap -sS 192.168.1.10

Hiermee doe je een stealth scan, waarbij je probeert langs firewalls te glippen zonder te veel op te vallen.

Open poorten vertellen je welke services draaien, en die services zijn vaak de eerste stap naar toegang. SSH op 22? Webserver op 80? RDP op 3389? Alles zegt iets.

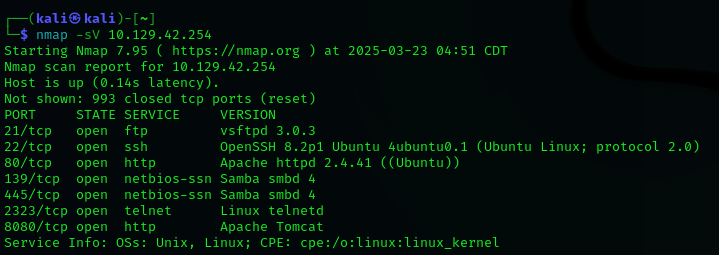

Service en versie-informatie

Je kunt Nmap ook gebruiken om meer te weten te komen over wat er precies draait:

nmap -sV 192.168.1.10

Zo weet je niet alleen dát poort 80 openstaat, maar ook welke webserver daar draait — en met welke versie. Dat is goud als je zoekt naar bekende kwetsbaarheden.

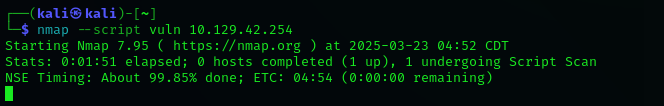

Script-kracht met NSE

En toen ontdekte ik de Nmap Scripting Engine (NSE). Dat is het moment waarop je snapt dat Nmap niet alleen een scanner is, maar ook een geautomatiseerde onderzoeker. Met één commando kun je scripts draaien die in no-time info ophalen of kwetsbaarheden testen:

nmap --script vuln 192.168.1.10

Let op: dit gaat verder dan “even kijken.” Je stelt hier echte vragen aan het systeem. En als je het verkeerd aanpakt, kun je impact veroorzaken. Gebruik dit dus alleen in testomgevingen of met toestemming.

Wat ik heb geleerd

Nmap dwingt je om te leren denken in netwerken. In structuren. In patronen.

Je krijgt niet alleen informatie — je leert ook kritisch kijken. Waarom draait deze poort op een ander nummer? Waarom reageert deze host net iets trager?

De tool zelf is niet moeilijk. Het gaat om het begrijpen waarom je iets scant, wat je ziet, en hoe je die informatie inzet in het grotere geheel van je pentest.

Nmap is geen flashy tool. Geen GUI. Geen toeters en bellen. Maar het is betrouwbaar, krachtig en eerlijk.

En dat past precies bij hoe ik leer: één stap tegelijk, goed kijken, en de controle houden.

Dat maakt Nmap voor mij onmisbaar.

Laat maar weten of je er een visueel voorbeeld bij wil, zoals een scan-output of command-overzicht. Ik kan ook een aparte cheatsheet voor Nmap schrijven voor op je blog.